Prima di addentrarci nel dettaglio tecnico è bene avere chiaro in mente cos’è la segmentazione di rete e perché è indispensabile implementarla.

La segmentazione della rete è una tecnica di sicurezza che consiste nel dividere una rete in sotto reti più piccole e distinte.

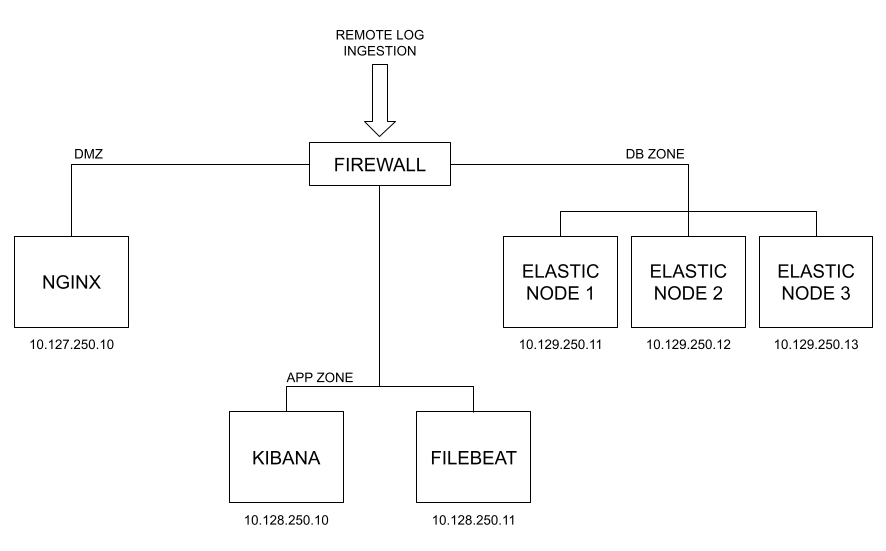

Il processo di segmentazione della rete comporta il partizionamento di una rete in diverse sotto reti logiche: una volta che la rete è stata suddivisa in unità più piccole e più gestibili, i controlli vengono applicati ai singoli segmenti suddivisi in compartimenti. Nel mio caso, i controlli vengono applicati dal firewall il quale, mediante opportune regole, regolamenta chi può dialogare con chi e con quale protocollo.

DMZ

Partiamo dalla zona più semplice, la DMZ.

In questa zona abbiamo unicamente un server NGINX il quale esegue due funzioni principali: la prima fa da reverse proxy verso la porta 5601/tcp di Kibana, la seconda – essendo esposto su internet – fa da SSL offloading mediante certificato TLS.

Regole

| Zona sorgente | Zona destinazione | IP sorgente | IP destinazione | Protocollo |

| DMZ | APP | 10.127.250.10 | 10.128.250.10 | 5061/TCP |

| WAN | DMZ | IP pubblici consentiti | X.Y.Z.W NAT 10.127.250.10 | 80/TCP 443/TCP |

Per motivi di security, “IP pubblici consentiti” è un gruppo di IP pubblici dai quali è possibile accedere alla dashboard di Kibana da internet.

APP ZONE

L’APP ZONE è una zona dove ho posizionato tutti gli “application server” presenti nello stack.

In questa zona le regole di firewall sono:

| Zona sorgente | Zona destinazione | IP sorgente | IP destinazione | Protocollo |

| WAN | APP | IP pubblici consentiti | X.Y.Z.W NAT 10.128.250.11 | 9004/UDP |

| APP | DB | 10.128.250.10 | 10.129.250.11, 12, 13 | 9200/TCP |

| APP | DB | 10.128.250.11 | 10.129.250.11, 12, 13 | 9200/TCP |

Come si può notare, tutti i log dei firewall remoti vengono inviati a filebeat mediante WAN. I log transitano criptati e il firewall filtra tutti gli IP sorgenti permettendo così unicamente il traffico in ingresso ai soli dispositivi permessi.

DB ZONE

La DB ZONE è una zona dove ho posizionato tutti i nodi elastic presenti nel cluster.

In questa zona non vi sono regole esplicite in quanto il traffico è unicamente regolamentato dalle precedenti regole nelle altre zone.

EOF